Apache Struts2 の 脆弱性を悪用する攻撃コードが公開 されています。

Apache Struts2 の、特に REST プラグイン を利用しているシステムの管理者は、早急に対応しましょう。

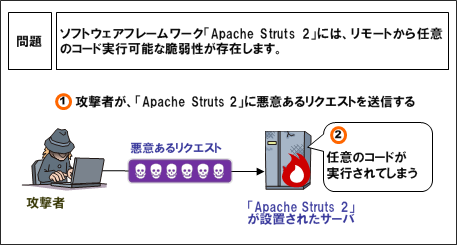

いずれも RCE攻撃 が可能な脆弱性で、攻撃者によって任意のコードが実行されてしまったりします。

(RCE:Remote Code Execution )

修正バージョンの適用が推奨されています。

図:脆弱性を悪用した攻撃のイメージ

出典:IPA

404 Not Found(お探しのページ・ファイルが見つかりませんでした。) | IPA 独立行政法人 情報処理推進機構

情報処理推進機構(IPA)の「404 Not Found(お探しのページ・ファイルが見つかりませんでした。)」に関する情報です。

「Apache Struts 2」に危険度の高いRCE脆弱性、修正バージョンの適用を推奨

Apache Software Foundationは5日、「Apache Struts 2」について、危険度の最も高い“Critical”1件を含む脆弱性3件に関するアドバイザリを公開し、脆弱性を修正した最新バージョン「2.5.13」の提供を開始した。

「Apache Struts 2」のRCE脆弱性、5日に引き続き情報公開、「2.5.10」以前に影響、危険度“Moderate”

Apache Software Foundationは7日、「Apache Struts 2」の脆弱性「CVE-2017-12611」に関するアドバイザリ「S2-053」を公開した。

影響を受けるバージョン

- Struts 2.1.2 から 2.3.33

- Struts 2.5 から 2.5.12

バージョンの確認方法

アプリケーション内の /WEB-INF/lib で ファイル名を見れば バージョンを確認できます。

ex) struts2-core-2.5.13.jar

すぐに プログラムソース が手に入らない場合は、war ファイルを展開してみてください。

対策

脆弱性を修正した最新版が公開されています。

もし REST サービスを使っていなければ、REST プラグイン (struts2-rest-plugin-2.x.x.jar) を削除するのが最善だと、本家は言っています。

S2-052 - Apache Struts 2 Wiki - Apache Software Foundation

ただ、他にも脆弱性がいくつも報告されていますので、可能ならアップデートを実施してください。

現時点での最新バージョン

- Struts 2.3.34

- Struts 2.5.13

おしまい。

間違ってたら修正しますのでコメントをください。

私は Struts2 を扱ったことが まるで無いのですが、明日あたり、どうやら駆り出されそうなので、ちょっとこれから Struts2 をかじってきます。

コメント